Exploitation des réseaux sociaux : Comment choisir un agent pour éviter les bannissements liés aux liens ?

Dans la vague du commerce électronique transfrontalier et du marketing mondial sur les réseaux sociaux, le compte d'exploitation n'est plus seulement un compte, mais des points de contact client, des actifs de marque, voire une source de revenus directe, soigneusement entretenus. Cependant, les algorithmes de gestion des risques des plateformes sont comme une épée suspendue, et les mots « bannissement lié » suffisent à anéantir des mois, voire des années de travail. La protection des comptes contre le bannissement est depuis longtemps passée du statut de « chose à noter » à celui de « priorité absolue » pour les vendeurs transfrontaliers et les spécialistes du marketing. Le cœur du problème réside souvent dans l'étape la plus fondamentale : votre identité réseau, c'est-à-dire votre adresse IP.

Bannissement lié : le « tueur silencieux » de l'ère des réseaux sociaux

Avez-vous déjà rencontré une situation comme celle-ci ? Un nouveau compte que vous venez de créer est anormalement actif, mais rapidement limité ; plusieurs comptes, bien qu'opérés par différentes équipes, sont jugés comme étant liés les uns aux autres ; ou même un changement d'appareil ou d'environnement réseau déclenche une alarme de sécurité de la plateforme. Derrière cela se cache le mécanisme de surveillance de plus en plus sophistiqué des plateformes de réseaux sociaux. Elles n'analysent pas seulement vos modèles comportementaux, mais suivent également en profondeur votre empreinte réseau, y compris le type d'adresse IP, la localisation géographique, le FAI (Fournisseur d'Accès à Internet) et même l'historique d'utilisation.

Lorsque plusieurs comptes opèrent depuis la même adresse IP, ou un ensemble d'adresses IP très similaires (comme un segment de centre de données), le système de la plateforme ne hésitera pas à les marquer comme des « comptes liés ». Au mieux, les fonctionnalités sont limitées ; au pire, ils sont directement bloqués, et le taux de succès des recours est extrêmement faible. Pour ceux qui dépendent de la publicité Facebook, de la génération de trafic TikTok et de la création de marque sur Instagram, c'est sans aucun doute le maillon le plus faible de la chaîne d'approvisionnement.

Pièges et limites des stratégies d'adaptation courantes

Face au risque de bannissement, de nombreux opérateurs ont essayé diverses méthodes, mais se sont souvent retrouvés dans de nouvelles difficultés :

- Utilisation de proxys gratuits ou publics : C'est presque le choix le plus risqué. Ces adresses IP sont utilisées par des milliers de personnes et sont depuis longtemps sur la liste noire de la plateforme. Les utiliser pour s'inscrire ou se connecter à un compte équivaut à une « auto-dénonciation ».

- Abus de proxys de centres de données : Ces proxys sont bon marché, rapides et souvent utilisés pour la collecte de données à forte concurrence. Cependant, leurs segments d'adresses IP sont ouverts et transparents et sont facilement identifiés comme n'étant pas des utilisateurs réels. Les utiliser pour faire fonctionner des comptes de réseaux sociaux, c'est comme brandir une pancarte « Je suis un robot » au milieu de la foule.

- Utilisation d'un seul type de proxy « à l'emporte-pièce » : De nombreux fournisseurs n'offrent qu'un seul type de proxy. Cependant, les différentes étapes de l'exploitation sur les réseaux sociaux, de l'enregistrement en masse, de l'entretien des comptes à la publication de contenu quotidienne, ont des exigences différentes en matière d'adresses IP. Utiliser la même clé pour ouvrir toutes les serrures ne fera que soit ne pas ouvrir la serrure, soit la casser.

Plus important encore, de nombreux utilisateurs, lorsqu'ils choisissent un proxy, ne se concentrent que sur le « prix » et la « vitesse », ignorant la propriété la plus fondamentale : la qualité de l'adresse IP et la pertinence du scénario. Un proxy inapproprié non seulement ne protégera pas le compte, mais deviendra également le déclencheur direct du bannissement.

À partir des besoins : disséquer la logique de sélection d'IP pour l'exploitation sur les réseaux sociaux

Pour faire un choix éclairé, il faut d'abord sortir de la mentalité de la « vente de proxys » et revenir à la question de savoir « quelle tâche dois-je accomplir ». L'exploitation professionnelle des réseaux sociaux, son flux de travail peut généralement être décomposé en trois scénarios clés, chacun ayant des exigences uniques en matière d'IP :

| Scénario d'exploitation | Demande principale | Comportement à haut risque |

|---|---|---|

| Enregistrement de masse de comptes/entretien initial des comptes | Grande quantité, IP dispersées et réelles, simulant l'enregistrement d'utilisateurs naturels. | Utilisation d'IP continues et propres, rythme d'enregistrement trop rapide. |

| Entretien quotidien des comptes et publication de contenu | IP stables, inchangées sur le long terme, simulant les habitudes d'utilisation à long terme d'utilisateurs réels dans des lieux fixes. | Changements fréquents d'IP, sauts de localisation géographique. |

| Étude de marché et extraction de données | Haute concurrence, haute vitesse, répondant aux mécanismes anti-extraction de la plateforme, exigences de sécurité des comptes relativement faibles. | Utilisation d'IP de centres de données facilement identifiables pour les opérations de compte. |

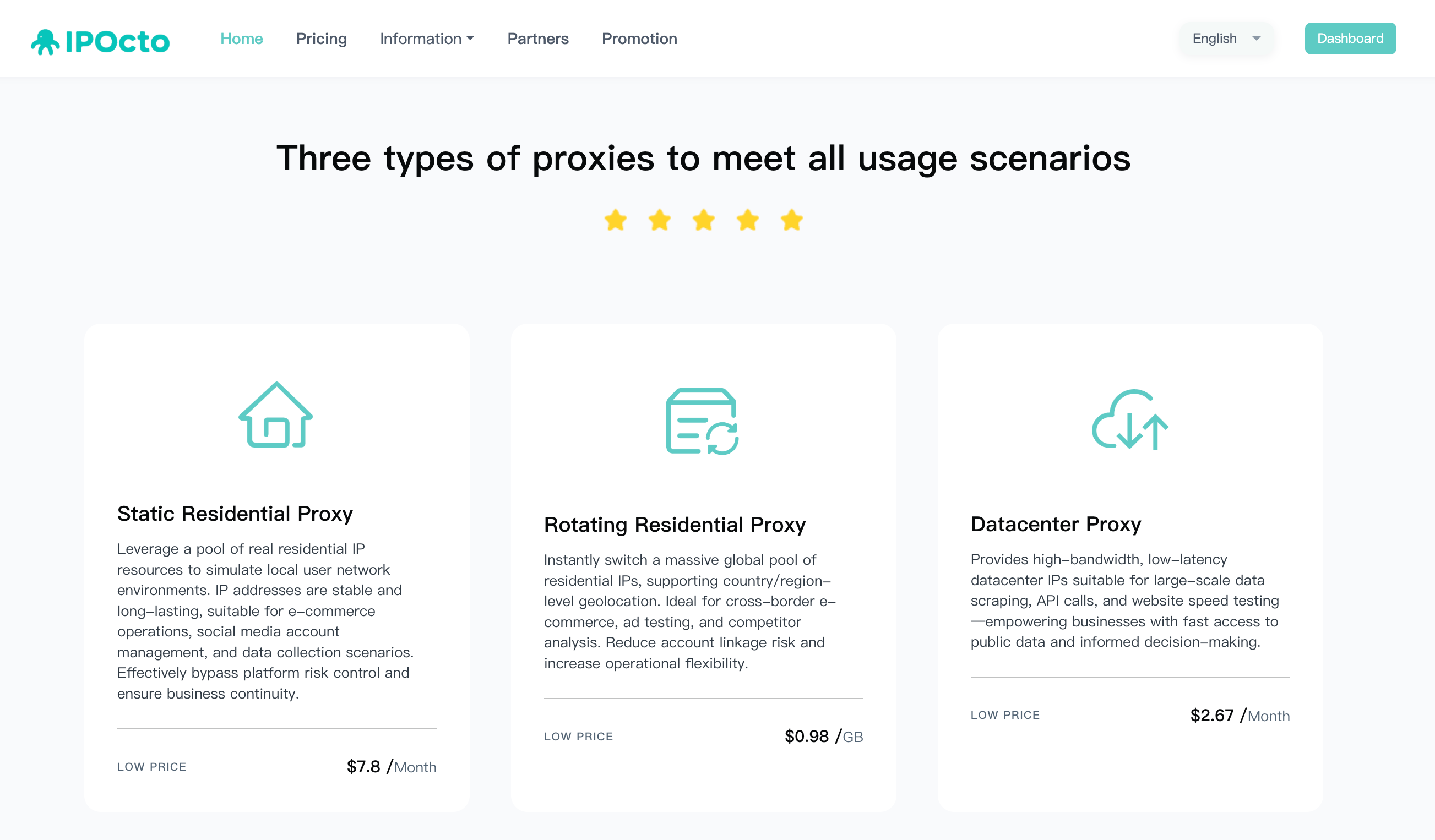

Sur la base de l'analyse ci-dessus, les types de proxys traditionnels sur le marché, à savoir les proxys résidentiels dynamiques, les proxys résidentiels statiques et les proxys de centres de données, leurs avantages et leurs inconvénients, ainsi que leurs scénarios d'application, deviennent clairs.

Correspondance précise : positionnement de rôle des trois types de proxys dans l'exploitation des réseaux sociaux

Dans la pratique de service de IPocto, grâce à la communication avec un grand nombre d'utilisateurs, nous avons constaté que les opérateurs qui réussissent ne s'attendent jamais à ce qu'un seul proxy résolve tous les problèmes, mais, comme pour assembler une boîte à outils, ils choisissent les outils les plus pratiques pour différentes tâches.

- Proxys résidentiels dynamiques : votre outil « d'enregistrement et de collecte »

- Essence : Le pool d'IP provient de vrais utilisateurs à large bande domestique, les adresses IP changent sur demande ou périodiquement, et la localisation géographique est dispersée.

- Scénarios sur les réseaux sociaux : Le plus adapté à l’enregistrement de masse au début du compte et à la collecte de données à l'échelle des réseaux sociaux (tels que l'extraction de publications publiques, de données de balises). Il peut simuler au maximum le comportement d'enregistrement naturel d'utilisateurs réels de différentes régions du monde, diluant efficacement le risque d'enregistrement.

- Précautions : En raison du changement de ses adresses IP, il ne convient pas à l’entretien quotidien des comptes nécessitant une connexion stable à long terme, sinon les changements fréquents d'IP provoqueront une gestion des risques.

- Proxys résidentiels statiques : votre « nounou de compte » et votre « identité stable »

- Essence : Il s'agit également d'une adresse IP provenant d'un vrai réseau résidentiel, mais la différence clé est que cette adresse IP vous est fixée de façon permanente.

- Scénarios sur les réseaux sociaux : C'est le choix idéal pour l’exploitation quotidienne des comptes. Imaginez qu'un utilisateur new-yorkais se connecte à Facebook à long terme via une adresse IP du même FAI, ce qui est un comportement tout à fait naturel. Les proxys résidentiels statiques fournissent cette « carte de résident numérique stable », très adaptée à l'entretien à long terme des comptes clés, à la publication de contenu, à la gestion de la publicité et à la communication avec les clients.

- Valeur essentielle : Il offre la plus haute sécurité et fiabilité, et est la base pour empêcher les comptes matures d'être liés et bannis en raison d'un environnement réseau anormal.

- Proxys de centres de données : axés sur l'« efficacité », mais doivent être isolés de « l'exploitation des comptes »

- Essence : Les adresses IP proviennent de serveurs de centres de données, rapides, peu coûteux et dotés d'une forte capacité de concurrence.

- Scénarios sur les réseaux sociaux : Ne jamais utiliser directement pour se connecter ou exploiter des comptes de réseaux sociaux de valeur. Sa scène réside dans la collecte de données publiques, la surveillance des prix, le suivi du classement SEO, etc., qui nécessitent une vitesse et une concurrence élevées. Vous pouvez l'utiliser pour parcourir rapidement le profil des concurrents (sans connexion), extraire des informations publiques, mais le risque est extrêmement élevé dès qu'il s'agit de connexion de compte.

Flux de travail pratique : un cycle d'exploitation de réseaux sociaux sûr et efficace

Suivons le cas d'une équipe de commerce électronique transfrontalier A, voyons comment ils combinent leur utilisation :

- Phase d'entrée sur le marché (enregistrement) : L'équipe A prévoit de lancer un nouveau produit en Allemagne. Ils ont utilisé les proxys résidentiels dynamiques d'IPocto et, à partir du pool d'IP résidentielles de différentes villes d'Allemagne, ont enregistré un lot de nouveaux comptes de réseaux sociaux à des intervalles de temps raisonnables. Chaque compte dispose d'une empreinte réseau initiale propre et distincte.

- Période de maintenance et de cultivation des comptes (entretien) : Après l'enregistrement des nouveaux comptes, ils ont attribué un proxy résidentiel statique allemand à chaque compte principal. Au cours des 2 à 4 semaines suivantes, ces comptes ont été faiblement actifs via cette IP fixe (perfectionnement des informations, navigation de contenu, clics occasionnels), cultivant progressivement le « poids naturel » et la stabilité des comptes.

- Exploitation de la phase mature (publication quotidienne et publicité) : Une fois les comptes matures, l'équipe a continué à utiliser ses propres proxys résidentiels statiques pour la publication quotidienne de contenu, la publicité et l'interaction avec les clients. La stabilité à long terme de l'IP garantit la sécurité du compte.

- Surveillance du marché (collecte de données) : Parallèlement, l'équipe a utilisé les proxys de centres de données d'IPocto pour collecter rapidement des informations sur les prix des principales plateformes de commerce électronique allemandes et les dynamiques publiques des réseaux sociaux des concurrents, afin de soutenir leurs propres stratégies de marketing. L'ensemble du processus est complètement isolé du réseau IP des comptes d'exploitation.

Le cœur de ce flux de travail réside dans la « séparation dynamique et statique, ligne dédiée pour un usage dédié ». Les IP dynamiques sont utilisées pour les phases initiales nécessitant « quantité » et « changement », les IP statiques sont utilisées pour les phases de maintenance des actifs nécessitant « stabilité » et « longévité », et les IP de centres de données sont utilisées pour les tâches de données pures. Grâce aux divers forfaits de proxy fournis par IPocto, l'équipe peut configurer des ressources de manière flexible, maximisant la sécurité et l'efficacité tout en contrôlant les coûts.

Résumé

La sécurité des comptes de réseaux sociaux est un jeu continu et sophistiqué avec le système de gestion des risques de la plateforme. La clé pour refuser le bannissement lié ne réside pas dans la recherche d'une solution « miracle », mais dans l'établissement d'une mentalité de « correspondance ». Comprendre profondément les besoins réels d'identité réseau de chaque étape de votre chaîne d'exploitation et lui faire correspondre le type de proxy le plus approprié est la première étape pour construire un pare-feu de sécurité de compte.

Cela signifie passer de l'approche générale « il y a des IP disponibles » à l'approche sophistiquée « utiliser la bonne IP pour la bonne tâche ». Qu'il s'agisse de nécessiter une grande quantité d'IP dispersées pour une planification initiale, ou une identité stable pour la maintenance d'actifs à long terme, ou des ressources à haute vitesse pour l'intelligence du marché, choisir une plateforme comme IPocto qui peut fournir des services de proxy clairs, purs et clairement classés, témoigne en soi d'une gestion professionnelle des risques. Après tout, dans le monde numérique, votre IP est l'une de vos pièces d'identité les plus importantes, et elle mérite que vous choisissiez la « boîte de sécurité » la plus appropriée pour elle, comme vous le feriez pour des actifs physiques.

Questions fréquentes FAQ

Q1 : J'ai déjà un compte banni, vais-je être lié si je crée un nouveau compte avec un nouveau proxy ? R : Le risque est élevé. Outre l'IP, la plateforme utilise également des empreintes d'appareil (telles que le navigateur, les informations matérielles), des informations d'enregistrement (e-mail, numéro de téléphone, informations) pour établir des liens. Avant de nettoyer toutes les traces de liens (en utilisant un environnement et des informations entièrement nouveaux), le simple fait de changer d'adresse IP ne suffit pas à garantir la sécurité. Il est conseillé d'utiliser des proxys résidentiels dynamiques associés à un nouvel environnement pour l'enregistrement.

Q2 : Parmi les proxys résidentiels statiques et les proxys résidentiels dynamiques, lequel est le plus sûr ? R : La sécurité est relative et dépend du scénario. Pour l’exploitation quotidienne des comptes qui nécessitent une présence stable à long terme, les proxys résidentiels statiques sont plus sûrs, car ils simulent les habitudes de navigation Internet fixes d'un utilisateur réel. Pour l’enregistrement ou la collecte de données, les proxys résidentiels dynamiques sont plus sûrs, car ils offrent un haut niveau d'anonymat et de dispersion. Les deux sont des IP résidentielles de haute qualité, la principale différence réside dans la « fixation » et le « changement ».

Q3 : Je ne gère des comptes qu'occasionnellement, ai-je besoin d'une IP aussi stable que les proxys résidentiels statiques ? R : Si votre compte a une grande valeur (par exemple, il a accumulé un grand nombre de fans ou d'enregistrements de commandes), même si l'exploitation n'est pas fréquente, il est fortement conseillé d'utiliser des proxys résidentiels statiques. Un changement radical d'IP lors d'une connexion occasionnelle (par exemple, passage d'une IP de centre de données américaine à une IP résidentielle britannique) est en soi un comportement à haut risque. Une IP résidentielle fixe et réelle peut fournir une assurance de stabilité de base pour votre précieux compte.

Q4 : Comment juger de la qualité des IP fournies par un fournisseur de services de proxy ? R : Vous pouvez prêter attention à plusieurs points : 1) Source de l'IP : Est-elle clairement étiquetée comme FAI résidentiel (par exemple, Comcast, Deutsche Telekom, etc.) ; 2) Pureté : L'IP a-t-elle été utilisée par des plateformes de réseaux sociaux à grande échelle (vous pouvez demander un test ou consulter les avis) ; 3) Transparence du service : La distinction entre les types de proxys et les conseils d'application est-elle claire ? Par exemple, dans les forfaits de IPocto, les utilisations des différents types de proxys sont clairement indiquées, aidant les utilisateurs à éviter les risques d'utilisation abusive.

📤 Partager Cet Article

🎯 Prêt À Commencer?

Rejoignez des milliers de marketers - commencez à booster votre marketing Facebook dès aujourd'hui

🚀 Commencer Maintenant - Essai Gratuit Disponible